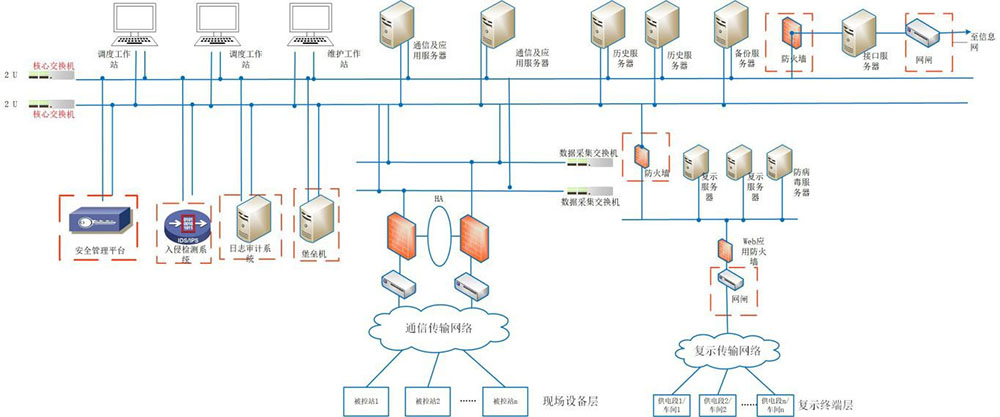

方案架构

严格的网络边界防护

将信号系统划分为独立的安全域,不同安全域之间通过添加防火墙实现逻辑隔离,只允许信号系统和其他互联系统正常业务的连接和数据能够通过该网络边界,其他非法连接和数据均被禁止。通过在信号系统与外网系统边界部署协议隔离设备,实现外部系统与信号系统之间的安全隔离,基于白名单方式设置通讯规则,其他非法连接和数据均被禁止,提高系统安全性。实时的入侵检测防护

在SCADA控制系统内部部署工业入侵检测系统,对信号系统的安全网、非安全网和维护网的网络等若干关键点收集信息,并分析这些信息,查看网络中是否有违反安全策略的行为和遭到袭击的迹象。网络入侵检测是防火墙之后的第二道安全闸门,在不影响网络性能的情况下能对网络进行监测,从而提供对内部攻击、外部攻击、病毒木马攻击等行为实时保护。全面的安全审计防护

在SCADA控制系统内部部署日志审计系统,对网络中的监控系统、信号系统等行为进行审计,以保证触发审计系统的事件存储在审计系统内,并且能够根据存储的记录和操作者的权限进行查询、统计、管理、维护等操作,并且能够在必要时从记录中抽取所需要的资料。细粒度的安全运维管控

在SCADA控制系统内部部署运维安全审计系统(堡垒主机)全面禁止厂家通过互联网远程运维,通过运维管控平台集中运维SCADA系统内的网络设备和服务器设备,并对运维人实名认证,对运维过程能实时监控、实时阻断、全面审计,实现对SCADA系统运维过程全面管控,符合等保、二次安防等方面的要求。统一的安全管理平台

在控制中心部署安全管理平台,实现对信号控制系统部署的所有的安全防护设备进行统一管理和维护,统一的安全策略配置与实施、统一的日志存储与审计,提高全面的安全态势感知能力;监测信号系统网络的通信流量与安全事件,对信号系统网络内的安全威胁进行分析,从整体视角进行安全事件分析、安全攻击溯源等,重点解决安全防护设备各自运维而导致的信息不畅和事件处置效率低下等问题。